¿Qué es el Phishing?

En el mundo digital actual, donde el correo electrónico, las redes sociales, y las plataformas de mensajería son parte del día a día, el phishing se ha convertido en una de las amenazas más comunes para las empresas y las personas, aunque en los últimos años este tipo de ataques han evolucionado de forma alarmante con el auge de la inteligencia artificial (IA), y se han vuelto más sofisticados, difíciles de detectar, y peligrosos para las empresas de todos los tamaños.

Este tipo de ataque, basado en técnicas de ingeniería social, busca engañar a los usuarios para obtener acceso a información confidencial como contraseñas, datos bancarios, o credenciales de sistemas corporativos.

¿Cómo funciona un ataque de phishing tradicional?

Un atacante simula ser una entidad de confianza (como un banco, una plataforma digital, o incluso un compañero de trabajo) con el fin de manipular a la víctima para que realice alguna acción peligrosa, como puede ser:

- Hacer clic en enlaces falsos.

- Descargar archivos infectados.

- Escribir sus credenciales en sitios web fraudulentos.

- Entregar datos personales o sensibles a través de mensajes o llamadas.

Estos ataques suelen llegar disfrazados de comunicaciones urgentes, solicitudes de verificación, o advertencias de seguridad falsas.

Tipos tradicionales de phishing

Existen distintas modalidades tradiconales de phishing, y conocerlas es clave para prevenir incidentes:

Email phishing: Es el tipo más común. Consiste en el envío de correos falsos que simulan ser legítimos, y contienen archivos o enlaces maliciosos.

Spear phishing: Son ataques dirigidos con información personalizada.

Smishing: Ataques vía SMS, con mensajes que contienen enlaces maliciosos.

Vishing: Este tipo de ataques consiste en hacer llamadas telefónicas para obtener datos por voz.

Pharming: Se lleva a cabo realizando una redirección oculta a sitios web falsos mediante manipulación de DNS.

Señales para reconocer un intento de phishing tradicional

Hay ciertas señales que pueden ayudarte a identificar un ataque antes de caer en la trampa:

- Mensajes alarmistas que exigen acción inmediata.

- Errores gramaticales, de ortografía, o incongruencias en el mensaje.

- Enlaces que no coinciden con el dominio oficial.

- Correos desde remitentes que no coinciden con el dominio oficial, o con direcciones similares a las reales

- Datos o información falsa, o que no se corresponde con el mensaje general del correo.

Análisis de caso real de phishing

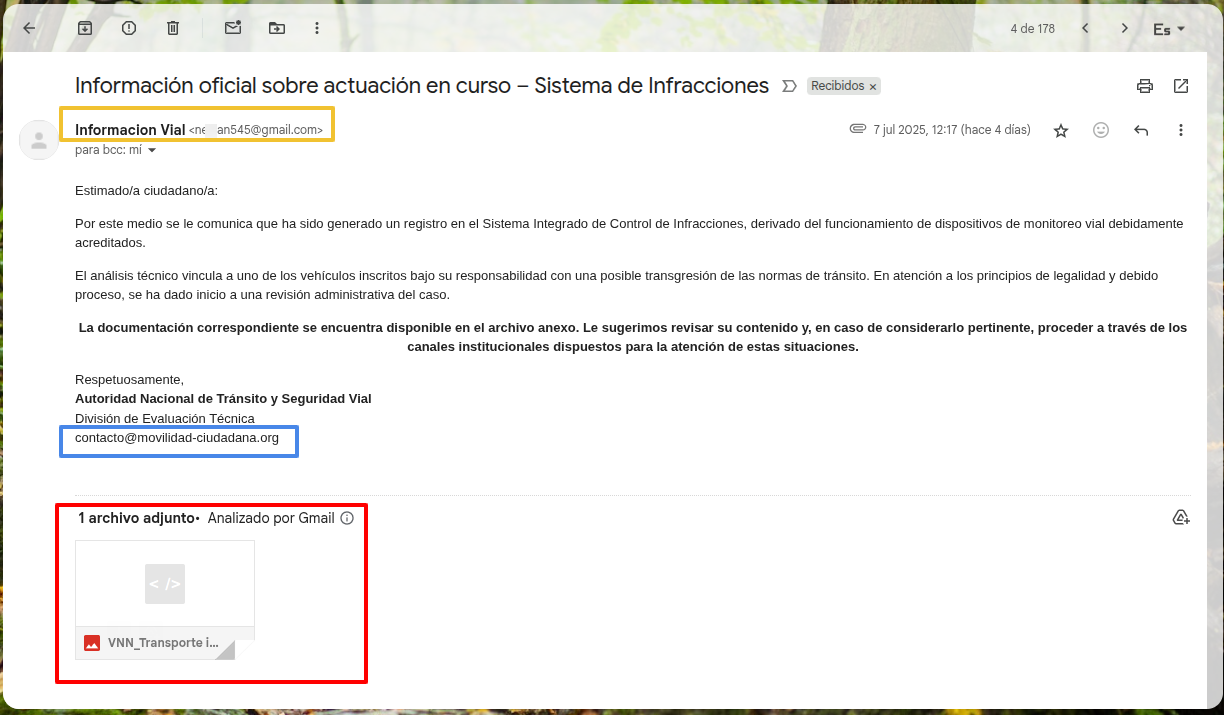

Pantallazo de un ataque real de email phishing.

En la imagen anterior podemos ver un ejemplo real de un ataque de phishing, analicemos su contenido para identificar señales maliciosas:

- Mensajes alarmistas que exigen acción inmediata: El mensaje habla de una infracción y una actuación en curso, e incita al usuario a realizar una acción peligrosa (descargar y abrir el archivo adjunto). Tenemos la primera señal de alerta.

- Errores gramaticales, de ortografía, o incongruencias en el mensaje: No se observan errores de ortografía o de puntuación evidentes. El mensaje es claro, conciso, y está bien redactado (posiblemente con ayuda de IA para reducir errores). A pesar de ello, podemos identificar dos incongruencias al analizar el mensaje en su conjunto:

- El dominio asociado al correo de la firma del mensaje no existe (en el recuadro azul de la imagen: movilidad-ciudadana.org), es un dominio que no está registrado, por lo tanto la cuenta de correo tampoco existe. Tenemos una segunda señal de alerta.

- En el mensaje malicioso, la entidad que envía la información es el "Sistema Integrado de Control de Infracciones", que para el caso de la víctima, ubicada en Medellín, Colombia, se correspondería con la "Secretaría de movilidad", la cual está adscrita al municipio de Medellín, y cuyo sitio web es https://www.medellin.gov.co/es/secretaria-de-movilidad/. Esta incongruencia en el nombre de la entidad a lo largo del mensaje es nuestra tercera señal de alerta.

- Enlaces que no coinciden con el dominio oficial: Este mensaje de ejemplo no contiene enlaces externos, en su lugar continene un archivo adjunto (en el recuadro rojo de la imagen), el cual posiblemente contenga el código malicioso. No hagas clic en los enlaces ni descargues archivos adjuntos hasta estar seguro de que el mensaje es legítimo. Si el mensaje tiene enlaces externos, pasa el cursor sobre el enlace sin hacer clic, así podrás ver la url a la que redirige; es de esperar que los enlaces redirijan al sitio oficial de la entidad que envía el mensaje, en este ejemplo los enlaces deberían redirigir al sitio https://www.medellin.gov.co.

- Correos desde remitentes que no coinciden con el dominio oficial, o con direcciones similares a las reales: En este ejemplo podemos ver que el remitente del mensaje (el recuadro amarillo de la imagen) es una cuenta de gmail de un usuario cualquiera, cuando se esperaría que fuera un correo bajo el dominio medellin.gov.co (por ejemplo noreply@medellin.gov.co), pues se supone que esa es la entidad que nos envía el mensaje. Tenemos nuestra cuarta señal de alerta.

- Datos o información falsa, o que no se corresponde con el mensaje general del correo: En este ejemplo identificamos claramente que el correo contacto@movilidad-ciudadana.org no existe a la fecha de escribir este artículo, y también que el nombre de la entidad que envía el mensaje no se corresponde con el nombre de la entidad real en la ubicación geográfica donde reside la víctima.

Con todas las señales de alerta que pudimos identificar en el ejemplo anterior, podemos concluir que este es un ataque de phishing, más específicamente del tipo email phishing.

Nuevas amenazas potenciadas por IA

La inteligencia artificial generativa ha llevado el phishing a otro nivel, dotando a los ciberdelincuentes con herramientas que les permiten ejecutar ataques mucho más precisos y sofisticados.

1. Correos automatizados con IA

Los atacantes usan modelos como ChatGPT para:

- Redactar mensajes sin errores, convincentes, y adaptados al tono del receptor.

- Generar respuestas automáticas en tiempo real.

- Crear campañas multilingües a gran escala.

2. Vishing con clonación de voz

Con solo segundos de audio, pueden replicar la voz de un directivo y hacer llamadas que parecen legítimas:

Ejemplo real: Alguien usó IA para suplantar al Secretario de Estado, Marco Rubio, y contactar a cancilleres.

3. Deepfakes en videollamadas

Simulan a una persona real en video para pedir accesos o transferencias con aparente legitimidad.

4. Chatbots de phishing

Sitios web falsos integran asistentes virtuales IA para simular soporte técnico o verificación de identidad, guiando a las víctimas paso a paso.

5. Perfiles falsos en redes sociales

Se crean identidades realistas con fotos generadas por IA para estafar por chat, fingir relaciones laborales, o realizar ofertas falsas.

¿Por qué el phishing con IA es más peligroso?

Los modelos de IA permiten elaborar ataques más sofisticados y elaborados, apuntar a objetivos más precisos, ejecutarlos de forma rápida y masiva, y con un alto nivel de credibilidad.

- Personalización automática: Mayor credibilidad y efectividad.

- Multicanal (texto, voz, imagen): Ataques simultáneos desde diferentes frentes.

- Velocidad y escala: Miles de mensajes en minutos.

- Cero errores: Difícil distinguir lo falso de lo real.

Medidas para proteger a tu empresa del phishing

En SmartBox Host recomendamos implementar un enfoque proactivo y educativo:

- Verifica siempre el remitente: Especialmente en mensajes urgentes.

- Inspecciona los enlaces: Antes de hacer clic, pasa el cursor y revisa la URL.

- Verificación cruzada: Ante una instrucción sospechosa, confirma por otro medio directo antes de realizar la acción.

- Políticas claras y conocidas por todos: Define procedimientos formales para cambios de contraseñas, acceso remoto, transferencias, etc, y capacita a tu equipo sobre estos.

- Cultura organizacional: Fomenta la capacitación, el pensamiento crítico, y la adopción de políticas internas.

- Autenticación de dos factores (2FA): Actívala en todos los accesos posibles, con obligatoriedad para accesos críticos

- Nunca compartas credenciales: Evita compartir accesos por email, mensaje, o llamada.

- Capacitación continua: Actualiza a tu equipo sobre nuevas amenazas, no solo las clásicas.

- Análisis de comportamiento (UEBA): Usa herramientas que detecten acciones anómalas.

- Control del uso de IA interna: Limita y monitorea su uso en procesos sensibles.

- Filtros avanzados: Utiliza herramientas antiphishing y protección de endpoints.

Análisis desde la ingeniería social

La ingeniería social se basa en engañar a una persona para que, voluntariamente, revele información sensible o realice una acción peligrosa. El phishing es una de sus formas más comunes, y se basa en factores más humanos que técnicos.

Estrategias clave para prevenir el phishing desde la ingeniería social

1. Concienciación y entrenamiento continuo

El usuario es el primer objetivo, y también puede ser la primera línea de defensa.

- Implementar campañas de concientización sobre phishing y manipulación.

- Hacer simulacros de phishing internos para entrenar sin consecuencias.

- Enseñar a identificar señales: urgencia, presión emocional, errores sutiles, enlaces sospechosos.

Un usuario entrenado no hace clic por reflejo, sino que piensa antes de actuar.

2. Fomentar el pensamiento crítico

Ayuda a los usuarios a cuestionar el contexto antes de confiar.

- ¿Por qué me piden esta información?

- ¿Este correo o mensaje es coherente con lo que normalmente recibo?

- ¿Se está usando presión emocional para forzarme a actuar rápido?

Cuando algo parece extraño o demasiado urgente, es mejor verificar antes de actuar.

3. Fomentar la cultura del "dudar está bien"

Muchos empleados no reportan cosas sospechosas por miedo a equivocarse o hacer el ridículo. Se puede:

- Crear canales seguros para reportar sospechas (sin represalias).

- Validar y premiar el comportamiento proactivo.

- Recordar que ningún sistema es infalible, por eso la vigilancia humana es esencial.

4. Reducir la exposición a vectores sociales

Limitar la cantidad de información que se hace pública al mínimo requerido:

- No compartir correos institucionales en sitios públicos o directorios abiertos.

- Restringir la publicación de información interna en redes sociales (por ejemplo, jerarquías, nombres de cargos, cambios de personal).

- Limitar la cantidad de datos visibles en la firma de correos (teléfonos directos, ID personales).

Los atacantes usan esta información para hacer más creíbles sus mensajes (spear phishing).

5. Políticas claras y conocidas por todos

Establecer políticas, informarlas al grupo de trabajo, y fomentar su adopoción práctica. Por ejemplo:

- Establecer que nadie del equipo de TI, finanzas o recursos humanos pedirá contraseñas o códigos por correo o llamada.

- Definir procedimientos formales para cambios de contraseñas, acceso remoto, transferencias, etc.

- Comunicar esas políticas a toda la organización y asegurarse de que se cumplan.

Si los empleados saben lo que nunca debe pedirse por correo, teléfono, u otro medio digital, identificarán los intentos falsos más fácilmente.

6. Autenticación verbal o visual en situaciones críticas

Cuando se recibe una solicitud poco común por un canal digital, se debe confirmar por una fuente secundaria confiable:

- Llamada directa.

- Videollamada interna.

- Mensaje a través de canales oficiales como Microsoft Teams, Slack, o servicios internos verificados.

- Personalmente.

Ejemplo desde la ingeniería social

Una persona recibe un correo del "Director Financiero" pidiendo con urgencia una transferencia. El atacante clona su firma y copia su estilo de escritura utilizando IA.

Prevención desde la ingeniería social:

- El empleado está entrenado para identificar correos urgentes como posibles amenazas.

- Sabe que hay una política que requiere doble validación para transferencias.

- Llama directamente al número oficial del CFO y confirma que es falso.

Resultado: intento bloqueado gracias a la formación y protocolo humano, no solo a un filtro técnico.

La preparación es la mejor defensa

El phishing no es un problema exclusivo de los usuarios finales. Las empresas también son blanco frecuente de estos ataques, y un solo clic erróneo puede comprometer la seguridad de toda tu infraestructura digital.

En SmartBox Host te ayudamos a proteger tu entorno de trabajo mediante soluciones de ciberseguridad, detección de amenazas, y educación continua para tu equipo.

¿Quieres fortalecer la seguridad de tu empresa?

Contáctanos hoy mismo y agenda una evaluación gratuita.

Phishing 2.0: Cómo los ciberdelincuentes usan inteligencia artificial para engañar a tu empresa.